Les trois techniques de jacking de choix battent les atténuations Android Juice-Jacking. L’un d’eux travaille également contre ces défenses dans les appareils Apple. Dans les trois, le chargeur agit comme un hôte USB pour déclencher l’invite de confirmation sur le téléphone ciblé.

Les attaques exploitent ensuite diverses faiblesses dans le système d’exploitation qui permettent au chargeur d’injecter de manière autonome des «événements d’entrée» qui peuvent entrer du texte ou cliquer sur les boutons présentés dans des invites d’écran comme si l’utilisateur l’avait fait directement dans le téléphone. Dans les trois, le chargeur gagne finalement deux canaux conceptuels au téléphone: (1) une entrée lui permettant de l’entraîner le consentement des utilisateurs et (2) une connexion d’accès aux fichiers qui peut voler des fichiers.

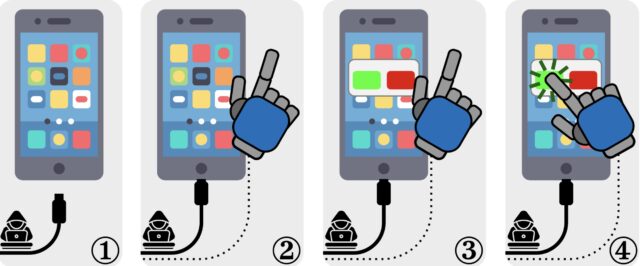

Une illustration des attaques de choix de choix. (1) Le dispositif de victime est attaché au chargeur malveillant. (2) Le chargeur établit un canal d’entrée supplémentaire. (3) Le chargeur initie une connexion de données. Le consentement de l’utilisateur est nécessaire pour le confirmer. (4) Le chargeur utilise le canal d’entrée pour parcourir le consentement des utilisateurs.

Crédit: Draschbacher et al.

C’est un clavier, c’est un hôte, c’est les deux

Dans la variante de choix de choix qui bat à la fois des atténuations de jacking de jus de jus de pomme et de Google, le chargeur commence comme un clavier USB ou un dispositif périphérique similaire. Il envoie une entrée du clavier via USB qui invoque des pressions de touches simples, telles que la flèche vers le haut ou vers le bas, mais également des combinaisons de touches plus complexes qui déclenchent des paramètres ou ouvrent une barre d’état.

L’entrée établit une connexion Bluetooth à un deuxième clavier miniaturisé caché à l’intérieur du chargeur malveillant. Le chargeur utilise ensuite la livraison de puissance USB, une norme disponible dans les connecteurs USB-C qui permet aux appareils de fournir ou de recevoir de l’énergie vers ou de l’autre appareil, en fonction des messages qu’ils échangent, un processus connu sous le nom d’échange de rôles de données PD USB.

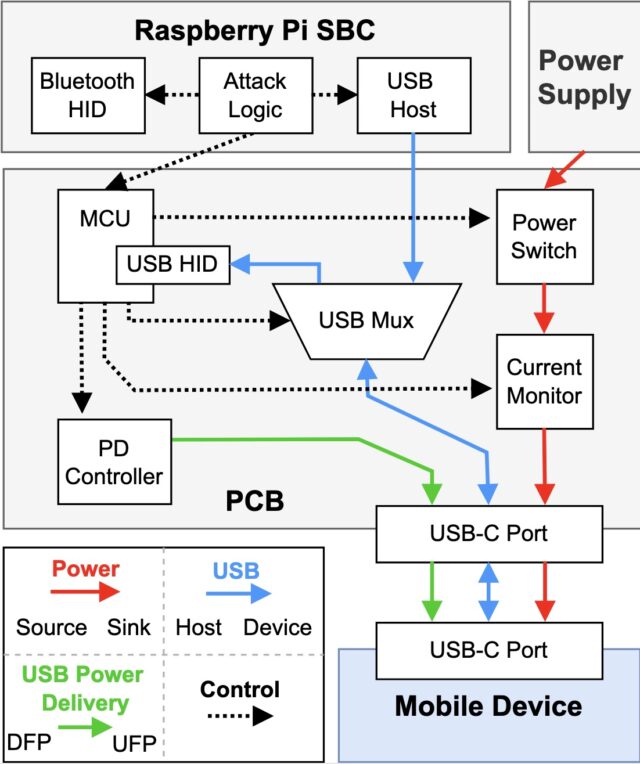

Un chargeur de choix de choix simulé. Les lignes USB bidirectionnelles permettent des échanges de rôles de données.

Crédit: Draschbacher et al.

Le chargeur agissant maintenant en tant qu’hôte, il déclenche la boîte de dialogue de consentement d’accès au fichier. Dans le même temps, le chargeur conserve toujours son rôle de périphérique qui agit comme un clavier Bluetooth qui approuve la boîte de dialogue de consentement d’accès au fichier.

Les étapes complètes de l’attaque, fournies dans le papier Usenix, sont:

1. Le dispositif de victime est connecté au chargeur malveillant. L’appareil a son écran déverrouillé.

2. À un moment approprié, le chargeur effectue un swap de rôle de données PD USB (DR). L’appareil mobile agit désormais comme un hôte USB, le chargeur agit comme un périphérique d’entrée USB.

3. Le chargeur génère des entrées pour s’assurer que BT est activé.

4. Le chargeur navigue vers l’écran de couple BT dans les paramètres du système pour rendre l’appareil mobile découvrable.

5. Le chargeur commence à faire la publicité comme un dispositif d’entrée BT.

6. En scannant constamment des appareils Bluetooth nouvellement découverts, le chargeur identifie l’adresse du périphérique BT de l’appareil mobile et initie le couple.

7. Grâce au périphérique d’entrée USB, le chargeur accepte la boîte de dialogue Yes / Non d’appariement apparaissant sur l’appareil mobile. Le périphérique d’entrée Bluetooth est désormais connecté.

8. Le chargeur envoie un autre swap DR USB PD. C’est maintenant l’hôte USB et l’appareil mobile est l’appareil USB.

9. En tant qu’hôte USB, le chargeur initie une connexion de données.

10. Grâce au périphérique d’entrée Bluetooth, le chargeur confirme sa propre connexion de données sur le périphérique mobile.

Cette technique fonctionne contre tous les modèles de téléphones sauf un testés, le Holdout étant un appareil Android exécutant le système d’exploitation FunTouch Vivo, qui ne prend pas en charge entièrement le protocole USB PD. Les attaques contre les 10 modèles restants prennent environ 25 à 30 secondes pour établir le couple Bluetooth, selon le modèle de téléphone piraté. L’attaquant a ensuite lu et écrit l’accès aux fichiers stockés sur l’appareil aussi longtemps qu’il reste connecté au chargeur.